Diese Anleitung bezieht sich auf die Konfiguration selbstbeschaffter YubiKeys. Vom RRZE an Mitarbeitende der FAU ausgegebene YubiKeys sind bereits vorkonfiguriert und können ohne weitere Konfiguration eingesetzt werden.

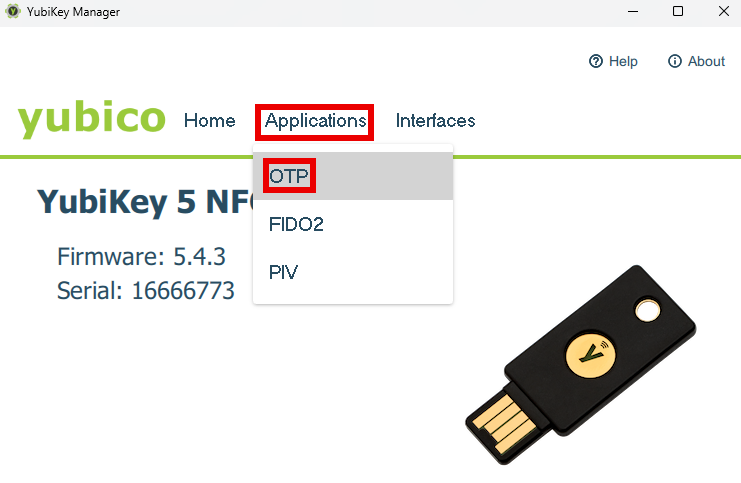

Für die Nutzung eines YubiKeys für die Multifaktor-Authentifizierung an der FAU muss zunächst Yubico OTP auf dem YubiKey aktiviert bzw. auf einen der zwei Slots programmiert werden. Hierzu muss der YubiKey Manager heruntergeladen und installiert werden. Nachdem das Programm gestartet wurde, muss unter Applications der Menüpunkt „OTP“ aufgerufen werden.

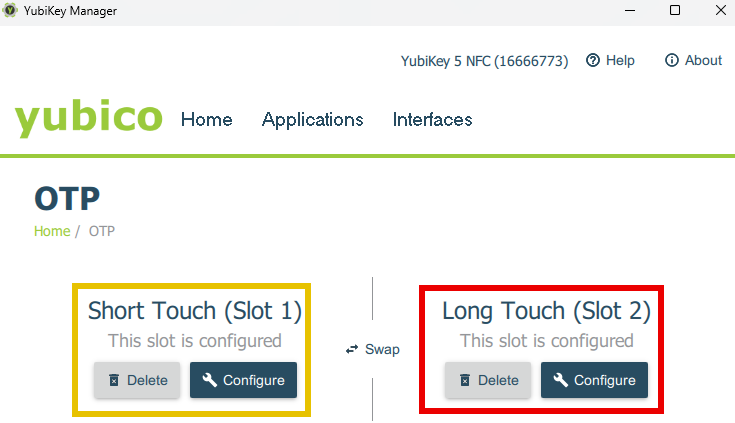

Anschließend muss der Slot, der genutzt werden soll, ausgewählt werden. Da der Slot 1 meistens mit einer Anwendung vorbelegt ist, empfiehlt das RRZE Slot 2 (rot markiert) zu nutzen. Die Anwendung auf Slot 2 (hier Yubico OTP) wird über ein langes Drücken (Long Touch) aktiviert und generiert ein OTP.

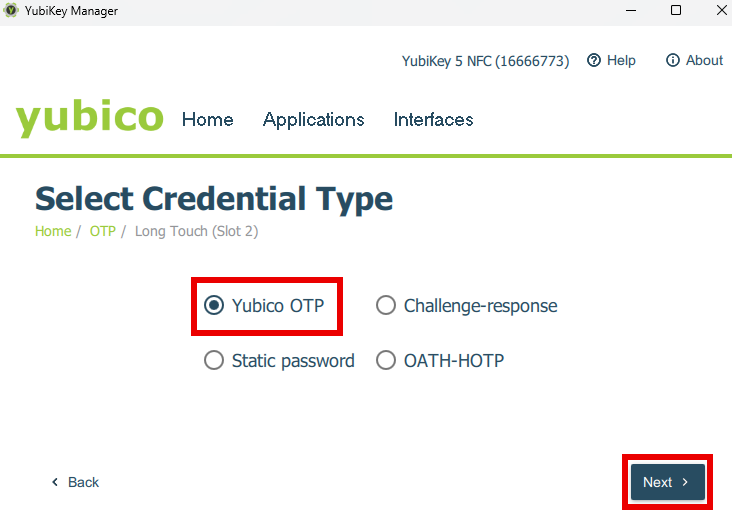

Im nächsten Dialog wird Yubico OTP ausgewählt und auf Next geklickt.

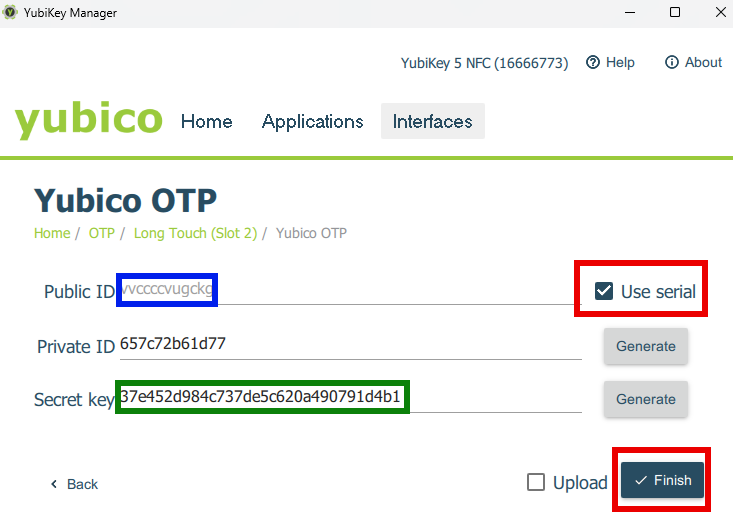

Im letzten Schritt werden Public ID, Private ID und Secret Key generiert und mit dem Button „Finish“ auf den YubiKey geschrieben. Die Public ID kann aus der Seriennummer generiert werden. Hierzu wird „Use serial“ ausgewählt. Die Public ID (blau markiert) und der Secret Key (grün markiert) werden für die Anlage des Tokens im IdM-Portal benötigt und sollten hierzu kopiert werden. Letztendlich kann mit „Finish“ die Yubico OTP Anwendung geschrieben werden. Die Auswahlbox „Upload“ sollte nicht ausgewählt werden, damit kein Upload dieser sensiben Daten in die Yubico-Cloud erfolgt.

Generierung:

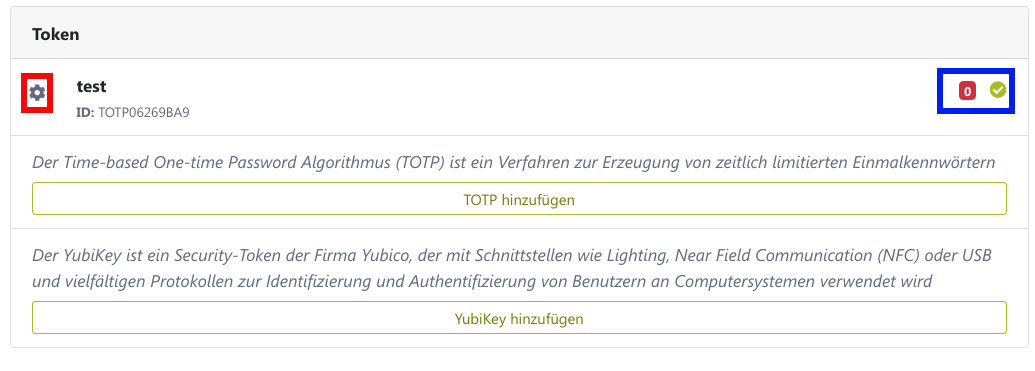

Um einen neuen Hardware-Token über das IdM-Portal zu erstellen, muss im MFA-Bereich des IdM-Selfservice die Option „YubiKey hinzufügen“ gewählt werden.

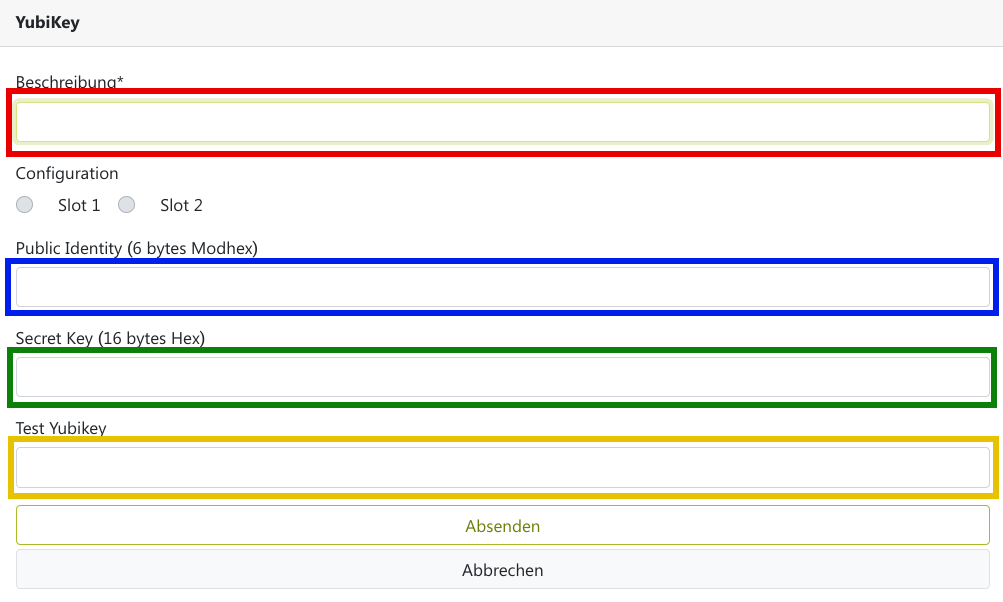

Für die Erstellung eines neuen Tokens wird zunächst eine Beschreibung für diesen Token angegeben, die später für die Identifikation des Tokens sinnvoll ist. Im Feld Public ID (blau markiert) wird der Wert, der im vorherigen Schritt mittels des YubiKey Managers generiert wurde eingetragen. Das Gleiche gilt für den Secret Key (grün markiert). Zur Überprüfung des generierten Tokens muss noch im gelb markierten Feld ein OTP eingegeben werden. Hierzu wird der im vorherigen Schritt programierte YubiKey eingesteckt, das Feld ausgewählt und durch langes Drücken ein OTP generiert, welches automatisch im Eingabefeld eingetippt wird.

Durch das lange Drücken des YubiKeys werden nach der Eingabe des OTPs die Formulardaten automatisch abgesendet.

Der Secret Key sollte nach der Anlage des Tokens im IdM-Portal nicht mehr in Textform gespeichert werden, bei Bedarf sollte immer ein neuer Secret Key generiert werden.

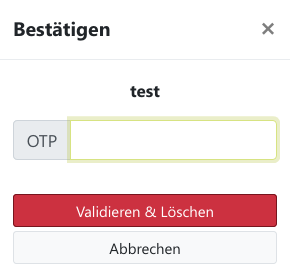

YubiKey-Token, die Sie einmal angelegt hatten, die aber z. B. defekt sind oder verloren wurden und die Sie daher nicht mehr nutzen möchten können Sie im MFA-Bereich des IdM-Selfservice löschen.

Zum Bestätigen des Löschens müssen Sie ein One-Time-Password eingeben.

Wenn nur ein Token für MFA in IdM hinterlegt ist, kann dieses nicht gelöscht werden, wenn die Multifaktor-Authentifizierung für den IdM-Zugang aktiviert ist. Damit wird verhindert, dass Sie sich selbst aus dem System „aussperren“.

Jedes Mal, wenn eine MFA-Anmeldung fehlschlägt, wird der sog. „Fehlerzähler“ um den Wert 1 erhöht. Zusätzlich erhalten Sie eine E-Mail-Benachrichtigung über einen fehlgeschlagenen Authentifizierungsversuch. Wenn der Fehlerzähler den Wert 50 erreicht, wird das Token gesperrt. In diesem Fall können Sie das Token nur über eine der RRZE Service-Theken entsperren lassen.

Das RRZE empfiehlt dringend, dass Sie sich zusätzlich zu einem YubiKey einen „Zweitschlüssel“ als Software-Token anlegen, damit Sie arbeitsfähig bleiben falls Sie Ihren YubiKey verlieren oder vergessen. Auf unserer MFA Anleitungsseite werden Ihnen Anleitungen für durch das RRZE empfohlene Anwendungen bereitgestellt.

YubiKeys sollten nicht im Rechner Stecken gelassen werden, wenn Sie den Raum verlassen. Im Idealfall sind YubiKeys immer mitzunehemen z. B. am Schlüsselbund.