Passwort für eine E-Mail-Dienstleistung ändern

Wie ändere ich das Passwort für eine E-Mail-Dienstleistung?

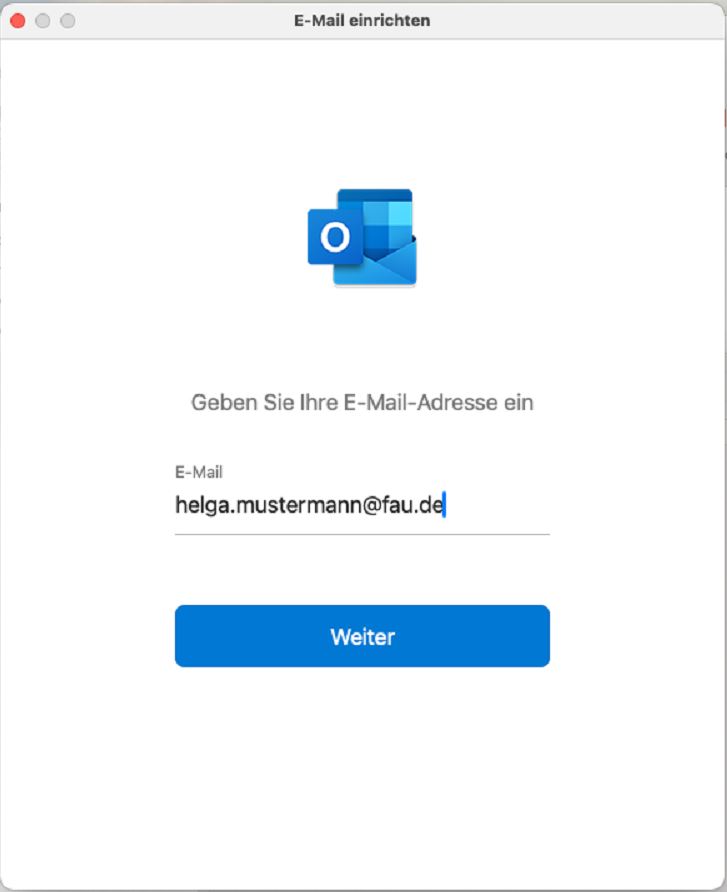

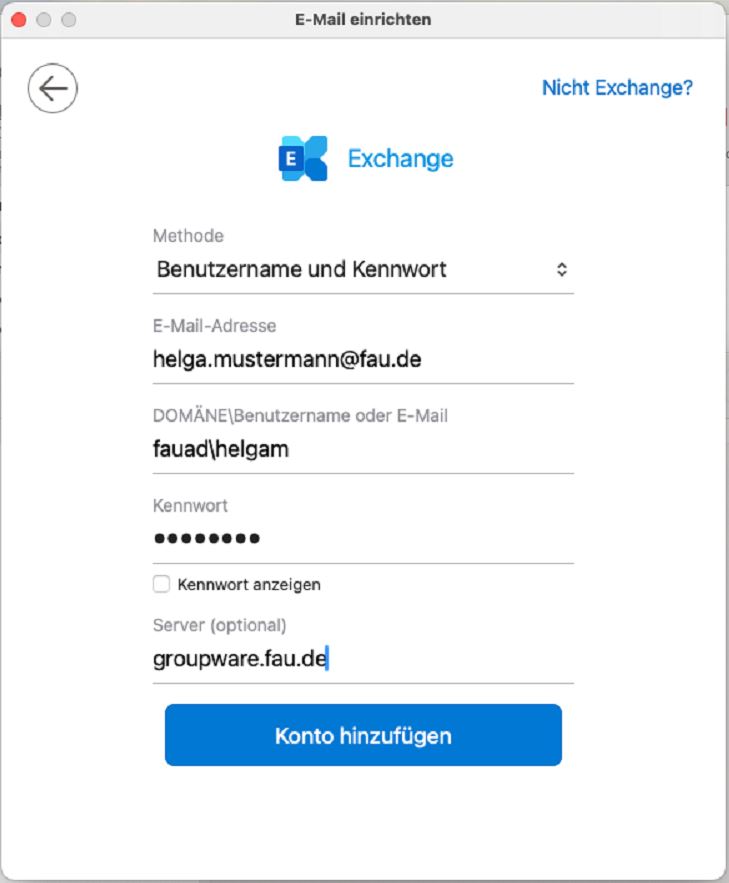

Exchange

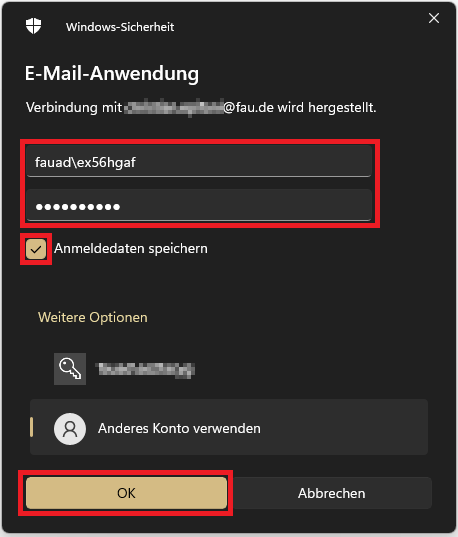

Das Passwort für Ihr persönliches Exchange-Postfach ist identisch mit dem Ihres IdM-Accounts. Das bedeutet, wenn Sie dieses ändern möchten, müssen Sie das IdM-Passwort ändern.

Eine Anleitung dazu finden Sie weiter unten unter IdM-Passwort ändern.

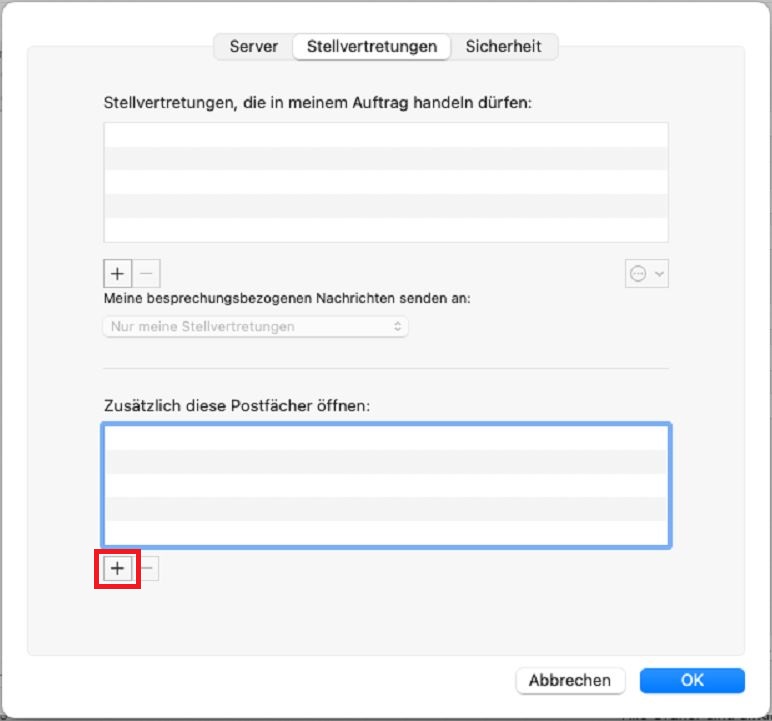

Exchange-Funktionspostfächer haben kein dediziertes Passwort, sondern arbeiten mit expliziten Zugriffsberechtigungen für berechtigte Personen.

FAUMail (Dovecot)

Das Passwort für Ihr persönliches FAUMail-Postfach ist standardmäßig identisch mit dem Ihres IdM-Accounts. Sollte dies der Fall sein, müssen Sie das IdM-Passwort ändern.

Eine Anleitung dazu finden Sie weiter unten unter IdM-Passwort ändern.

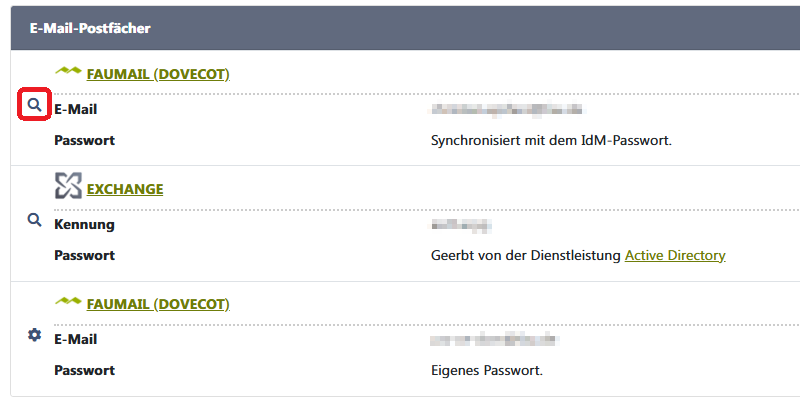

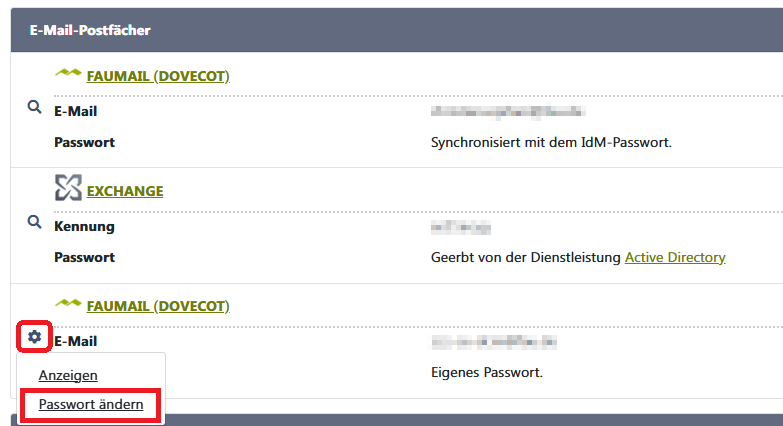

Falls Sie für Ihr persönliches FAUMail-Postfach ein anderes Passwort hinterlegt haben, können Sie dies im IdM unter E-Mail ändern, indem Sie auf die Lupe neben Ihrer FAU-Adresse im Bereich „E-Mail-Postfächer“ bei „FAUMail (Dovecot)“ klicken. Dort haben Sie die Möglichkeit, ein neues Passwort zu setzen, indem Sie auf „Passwort ändern“ gehen.

Im IdM unter E-Mail können Sie das Passwort eines FAUMail-Funktionspostfachs ändern, indem Sie auf das Zahnrad gehen und „Passwort ändern“ auswählen.

IdM-Passwort ändern

Wenn Sie eine E-Mail-Adresse zur Kontowiederherstellung hinterlegt haben, können Sie auf der IdM-Anmeldemaske auf „Passwort vergessen?“ klicken. Geben Sie dort Ihre IdM-Kennung ein und lösen Sie die angezeigte Aufgabe. Anschließend erhalten Sie eine E-Mail an Ihre private E-Mail-Adresse, mit der Sie ein neues Passwort setzen können.

Sollten Sie keine E-Mail-Adresse zur Kontowiederherstellung hinterlegt haben, ist jetzt der beste Zeitpunkt, dies nachzuholen. Sie können diese im IdM unter E-Mail-Adresse zur Kontowiederherstellung hinterlegen.

Falls dies bereits zu spät ist, können Sie Ihr IdM-Passwort bei einem RRZE-Helpdesk vor Ort mit Vorlage Ihres Personalausweises zurücksetzen.

Bitte beachten Sie die Öffnungszeiten der jeweiligen Theken. Diese finden Sie unter Service-Theken.