Exchange-Postfach in Outlook einrichten

Wie kann ich ein Exchange-Postfach in Outlook einrichten?

Diese Anleitung richtet sich ausschließlich an Inhaber eines Exchange-Postfachs. Ein Exchange-Postfach kann im IdM unter Anfragen/Aufgaben beantragt werden, wobei die Voraussetzung dafür ein Beschäftigungsverhältnis mit der FAU ist. Nutzer eines FAUMail-Postfachs können den Zugriff darauf per IMAP-Protokoll einrichten. Weitere Informationen dazu finden Sie unter Adressen der Mailserver im Überblick.

Vom RRZE unterstützte Outlook-Versionen: Version 2019 und höher.

Was benötigen Sie für die Konfiguration von Outlook unter Windows:

- Exchange-Benutzerkennung aus IdM

- Kennwort der Exchange-Benutzerkennung

In der Regel ist die IdM-Benutzerkennung auch die Exchange-Benutzerkennung. Es gibt aber auch Ausnahmen. Sollten Sie sich nicht sicher sein, so fragen Sie ihren EDV-Betreuer vor Ort.

In dieser Dokumentation wird Outlook 2019 für Max Mustermann mit der Exchange-Benutzerkennung ex56hgaf eingerichtet.

Wichtig: Ein evtl. vorhandener GroupWise-Client muss vor der Installation von Outlook deinstalliert werden.

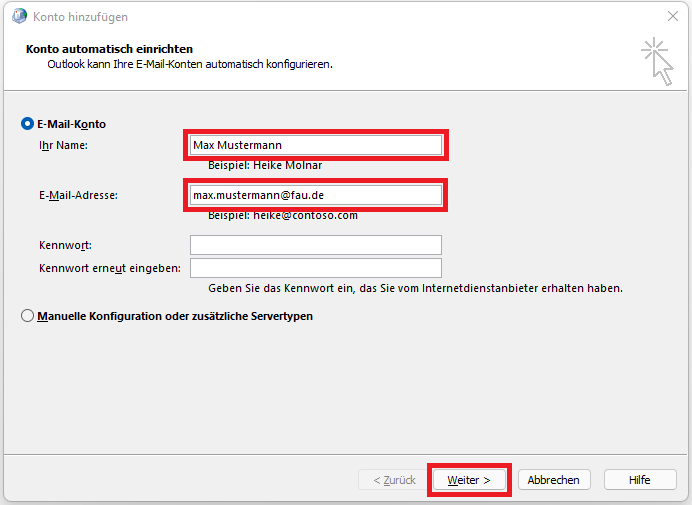

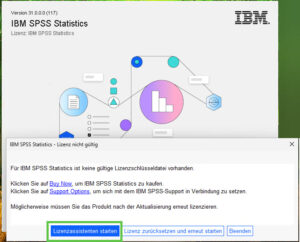

Starten Sie Outlook wie gewohnt und folgen Sie jetzt einfach den Anweisungen, wie in den folgenden Bildern beschrieben.

Im Feld Ihr Name tragen Sie ihren Vor- und Nachnamen ein.

Als E-Mail-Adresse verwenden Sie Ihre E-Mail-Adresse unter @fau.de.

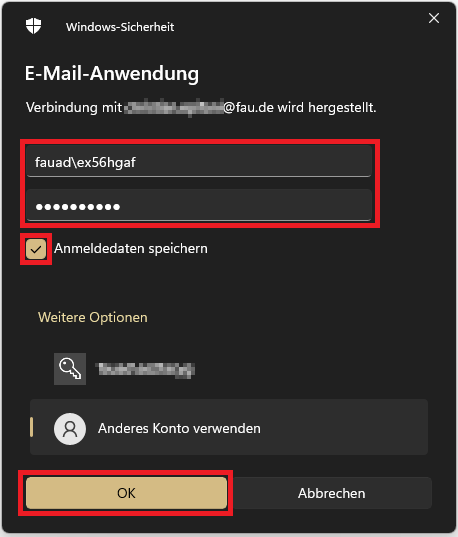

Bei diesem Schritt ist es wichtig, dass Sie den vorgeschlagenen Benutzernamen nicht verwenden, sondern den Punkt Anderes Konto verwenden auswählen.

Tragen Sie als Benutzername fauad\<Exchange-Benutzerkennung> ein. Sollte hier die FAU-Adresse angezeigt werden, wählen Sie den Punkt Anderes Konto verwenden weiter unten aus.

In unserem Beispiel lautet die Exchange-Benutzerkennung von Max Mustermann ex56hgaf. Also trägt er fauad\ex56hgaf ein.

Anschließend wieder das dazugehörige Kennwort.

Ob Sie die Anmeldedaten speichern, liegt in Ihrem Ermessen. Am besten informieren Sie sich über mögliche Risiken bei Ihrem EDV-Betreuer vor Ort.

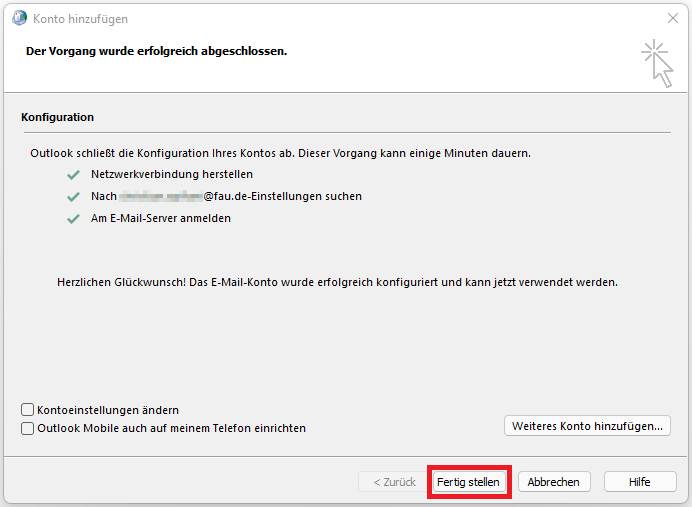

Nachdem Sie Fertig stellen ausgewählt haben, ist Ihr Exchange-Postfach in Outlook vollständig eingerichtet.

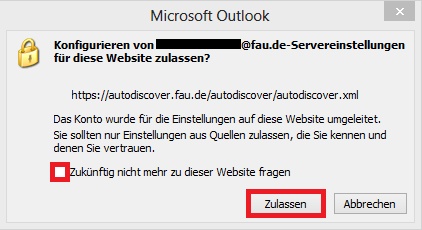

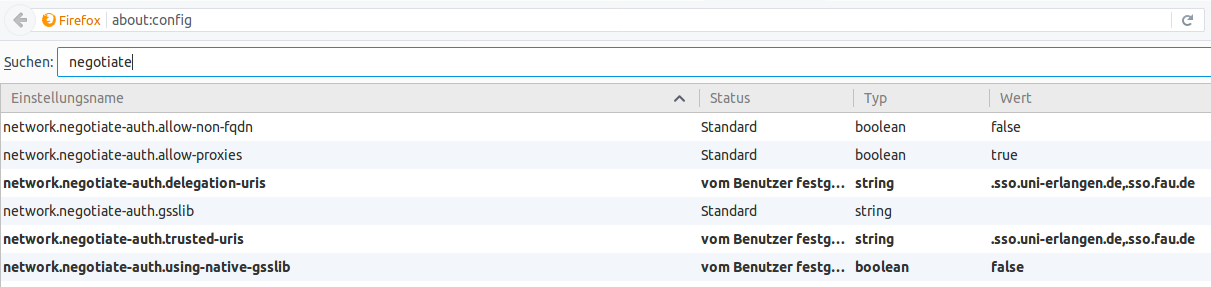

Manchmal erscheint die nachstehend dargestellte Meldung. Hier empfehlen wir, den Zugriff auf diese Adressen zuzulassen und diese Antwort zu speichern, indem Sie das Häkchen bei Zukünftig nicht mehr zu dieser Website fragen setzen.

Über diesen Service wird die initiale Einrichtung des Exchange-Postfachs durchgeführt und einige selbstverständliche Angaben bei der Einrichtung dem Benutzer abgenommen. Ebenso werden darüber weitere Postfächer, auf die Sie inzwischen Zugriffsrechte erhalten haben, automatisch verbunden. Sollten Sie die Antwort nicht speichern, werden Sie erneut gefragt, sobald Outlook automatisch eine Anfrage an den Autodiscover-Service stellt.

Manche Outlook-Clients beziehen die Konfiguration vom https://autodiscover.fau.de/autodiscover/autodiscover.xml und manche vom https://groupware.fau.de/autodiscover/autodiscover.xml. Beide Adressen sind gültig und vollkommen gleichwertig.

Weitere Informationen zu Exchange und Outlook finden Sie unter http://www.rrze.uni-erlangen.de/dienste/e-mail/postfaecher/exchange.shtml