Externe E-Mails in Exchange kennzeichnen

Wie kann ich in Exchange externe E-Mails automatisch kennzeichnen?

Mit Hilfe dieser Anleitung können künftig alle E-Mails, die von außerhalb der FAU versendet wurden, automatisch markiert werden.

Die Markierung zeigt lediglich an, dass eine E-Mail von einer externen Absenderadresse stammt. Sie trifft jedoch keine Aussage über die Echtheit oder Vertrauenswürdigkeit der Nachricht. Auch interne Nachrichten können potenziell gefährlich sein.

Melden Sie sich hierfür zunächst an der Weboberfläche https://groupware.fau.de/owa/ an und legen Sie eine neue Kategorie an.

Falls Sie bereits eine passende Kategorie verwenden möchten, können Sie diesen Schritt überspringen und direkt mit der Einrichtung der Posteingangsregel fortfahren.

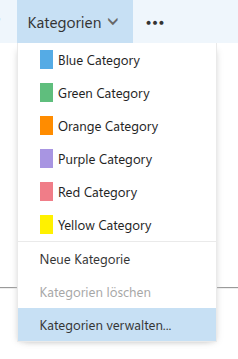

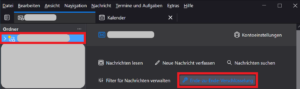

Nachdem Sie sich erfolgreich an der Weboberfläche angemeldet haben, wählen Sie eine beliebige E-Mail aus. Gehen Sie dann über Kategorien auf Kategorien verwalten.

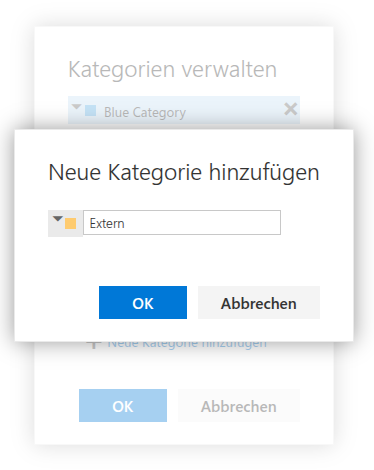

Klicken Sie auf Neue Kategorie hinzufügen und vergeben Sie einen Namen sowie eine Farbe für die Kategorie. Bestätigen Sie Ihre Eingaben anschließend mit OK.

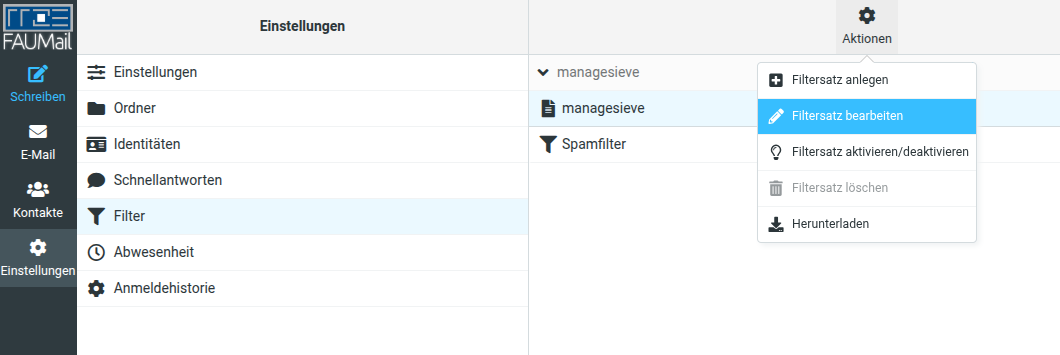

Als Nächstes müssen Sie eine Posteingangsregel erstellen.

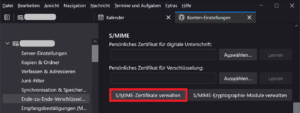

Klicken Sie dazu oben rechts auf das Zahnrad-Symbol, um zu den Optionen zu gelangen.

Navigieren Sie im Menü unter E-Mail zum Unterpunkt Posteingangs- und Aufräumregeln. Dort klicken Sie auf das +-Symbol, um eine neue Regel anzulegen.

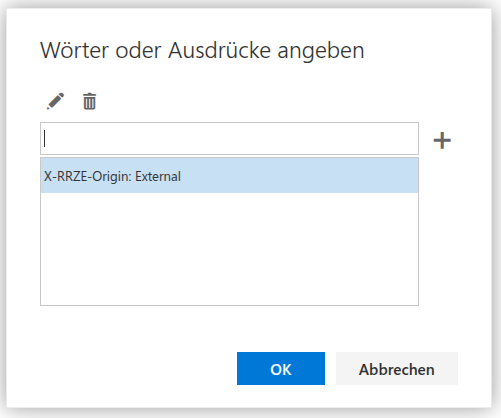

Geben Sie der Regel einen passenden Namen. Als Bedingung wählen Sie „Enthält diese Wörter“ > „in der Nachrichtenkopfzeile“ aus.

Tragen Sie im folgenden Fenster den Text „X-RRZE-Origin: External“ ein.

Als Aktion wählen Sie anschließend „Nachricht markieren“ > „mit einer Kategorie“ und wählen die zuvor erstellte Kategorie aus.

Entfernen Sie den Haken bei „Keine weiteren Regeln anwenden“ und vergessen Sie nicht, Ihre Änderungen zum Schluss mit OK zu speichern.

Künftig werden bei Ihnen alle E-Mails, die außerhalb der FAU versendet werden, automatisch mit der ausgewählten Kategorie gekennzeichnet.