Seitenkategorie: Anleitungen

Funktionsprinzip von S/MIME

Funktionsprinzip von S/MIME

Was muss ich tun, um S/MIME zu benutzen?

Um mit ihrem E-Mail-Programm das S/MIME-Verfahren verwenden zu können, müssen FAU-Mitglieder sich zunächst ein Nutzerzertifikat beschaffen, dieses ins E-Mail-Programm importieren und damit den darin enthaltenen geheimen Schlüssel dem eigenen E-Mail-Konto zuordnen. Damit können die eigenen E-Mails nun digital signiert werden. Kommunikationspartnern schickt man eine digital signierte E-Mail. Mit dem Öffnen dieser E-Mail wird das Zertifikat mit dem enthaltenen öffentlichen Schlüssel automatisch in die Zertifikatsverwaltung des Kommunikationspartners importiert. Wenn dieser ebenso verfährt, sind die Voraussetzungen für eine S/MIME-verschlüsselte Kommunikation zwischen diesen beiden Personen erfüllt.

Mit Thunderbird S/MIME und OpenPGP parallel nutzen

Mit Thunderbird S/MIME und OpenPGP parallel nutzen

Wie kann ich mit Thunderbird S/MIME und OpenPGP parallel nutzen?

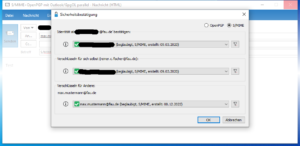

Für Thunderbird finden Sie eine Anleitung zur Einrichtung von S/MIME und eine Anleitung zur Einrichtung von OpenPGP. Wenn Sie dies erledigt haben, bleibt nur noch festzulegen, welche der beiden Verschlüsselungstechnologien bevorzugt verwendet werden soll. Hierzu können Sie in den Kontoeinstellungen unter Ende-zu-Ende-Verschlüsselung ganz unten unter Erweiterte Einstellungen die entsprechende Vorauswahl treffen:

Mit Outlook S/MIME und OpenPGP parallel nutzen

Mit Outlook S/MIME und OpenPGP parallel nutzen

Wie kann ich mit Outlook S/MIME und OpenPGP parallel nutzen?

Die Unterstützung für S/MIME ist in Outlook direkt integriert. Wie man diese interne S/MIME-Funktion nutzen kann, ist in folgender Anleitung beschrieben.

Darüber hinaus bietet das Outlook-Plugin GpgOL diese Funktionalität ebenso an und ermöglicht insbesondere die gleichzeitige Einrichtung beider Verfahren, S/MIME und OpenPGP. Welche Schritte hierzu nötig sind, wird nachfolgend beschrieben.

Outlook/GpgOL einrichten

Zunächst muss GpgOL installiert und für OpenPGP eingerichtet werden. Zusätzlich ist folgende Einstellung vorzunehmen, wenn man bevorzugt S/MIME nutzen möchte, andernfalls lässt man die Option S/MIME bevorzugen deaktiviert und wählt für die Verschlüsselung für sich selbst seinen OpenPGP-Schlüssel statt des S/MIME-Zertifikates aus.

Falls Sie die interne S/MIME-Funktion gemäß oben genannter Anleitung bereits eingerichtet haben, empfiehlt es sich, die dort beschriebene Option Ausgehenden Nachrichten digitale Signatur hinzufügen zu deaktivieren, um eine zusätzliche Abfrage bzgl. „widersprüchlicher Einstellungen“ an beiden Stellen zu vermeiden.

Damit über GpgOL das S/MIME-Zertifikat der adressierten Person zum Verschlüsseln benutzt werden kann, muss es in GnuPG importiert werden. Der Import kann z.B. manuell über das grafische Frontend Kleopatra aus einer Datei oder über einen Verzeichnisdienst erfolgen. Automatisch erfolgt der Import beim Öffnen einer empfangenen S/MIME-signierten E-Mail. Vom automatischen Suchen und Importieren von Zertifikaten über einen Verzeichnisdienst wird aus Datenschutzgründen abgeraten, da in diesem Fall dem Dienst übermittelt wird, welche Adressen Sie anschreiben.

Das eigene Zertifikat muss ebenso in GnuPG hinterlegt werden, damit GpgOL darauf zugreifen kann.

E-Mail versenden

Wenn Sie eine Person adressieren, für die Ihr GnuPG sowohl ein gültiges S/MIME-Zertifikat als auch einen gültigen OpenPGP-Schlüssel kennt, dann erscheint nach dem Klick auf die Schaltfläche Senden folgendes Dialog-Fenster, wenn Sie S/MIME als bevorzugtes Verfahren gewählt haben:

Wenn Sie möchten, können Sie in dieser Phase auf OpenPGP umschalten und sehen dann folgendes Dialog-Fenster:

Mit Klick auf OK und ggf. Eingabe der Passphrase, mit der Ihr jeweiliger geheimer Schlüssel geschützt ist, schicken Sie die E-Mail, signiert und verschlüsselt mit dem gewählten Verfahren, ab.

E-Mail empfangen

Beim Empfänger wird eine so übermittelte E-Mail wie folgt dargestellt, falls dieser ebenfalls Outlook nutzt (oben: S/MIME, unten: OpenPGP)

Leider sieht man erst nach Klick auf die rot umrandete Schaltfläche, welches Verfahren verwendet wurde. Es werden dann die Details des S/MIME-Zertifikats bzw. des OpenPGP-Schlüssels des Absenders eingeblendet.

Die Sicherheitsstufen bei GpgOL sind ein Maß für das Vertrauen in den Schlüssel des Gegenübers. Stufe 4 bei OpenPGP bedeutet etwa, dass Sie den Fingerabdruck des Schlüssels überprüft haben. Stufe 3 bei S/MIME signalisiert, dass das Zertifikat mit einem vertrauenswürdigen Wurzelzertifikat beglaubigt wurde.

Mit Kleopatra OpenPGP-Schlüssel auf Schlüsselservern suchen

Mit Kleopatra OpenPGP-Schlüssel auf Schlüsselservern suchen

Wie suche ich mit Kleopatra OpenPGP-Schlüssel auf Schlüsselservern?

Die Schlüssel- und Zertifikatsverwaltung Kleopatra kann ab Gpg4win-Version 4 OpenPGP-Schlüssel auch per WKD-Abfrage finden, während in älteren Versionen nur HKP-Abfragen unterstützt werden. Für die HKP-Suche kann unter Einstellungen >> Kleopatra einrichten genau ein OpenPGP-Schlüsselserver angegeben werden. Für die WKD-Suche ist keine Serverangabe erforderlich, da diese via HTTPS über eine definierte URL erfolgt. Die WKD-Suche ist implizit automatisch aktiviert.

OpenPGP mit Webmail und Mailvelope nutzen

OpenPGP mit Webmail und Mailvelope nutzen

Wie verwende ich OpenPGP mit einem Webmailer und dem Browser-Plugin Mailvelope?

Mailvelope einrichten

Falls Sie Ihr E-Mail-Postfach mittels eines Webmailers mit einem der Browser Firefox, Chrome, Edge oder Brave verwalten, dann haben Sie auch hiermit die Möglichkeit, Ihre E-Mails per OpenPGP digital zu signieren und zu verschlüsseln. Sie benötigen dazu das Browser-Plugin Mailvelope, dessen kostenlose Community-Version Sie über die Add-on-Verwaltung Ihres Browsers installieren können. Zum Einrichten sind die nachfolgend aufgeführten Schritte nötig. Beim erstmaligen Aufruf von Mailvelope gelangt man direkt in den Dialog zum Erstellen eines Schlüsselpaares.

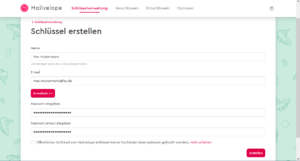

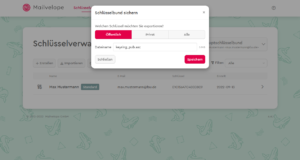

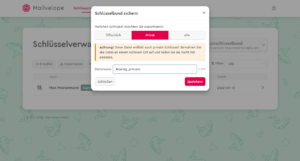

Schlüssel generieren

Generieren Sie nun das Schlüsselpaar für Ihre persönliche @fau.de-Adresse und schützen Sie dabei den privaten Schlüssel mit einem möglichst sicheren Passwort.

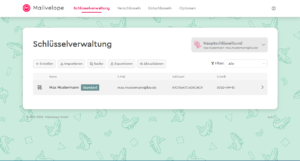

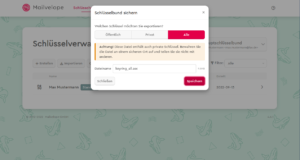

Das Hochladen Ihres Schlüssels auf den Mailvelope-Schlüsselserver ist optional. Das erzeugte Schlüsselpaar wird Ihnen wie nachfolgend dargestellt angezeigt.

Das Schlüsselpaar kann nun exportiert werden, wobei der geheime Schlüssel sicher verwahrt werden muss.

Der öffentliche Schlüssel kann nun z.B. im FAU-Schlüsselverzeichnis publiziert werden, um ihn den E-Mail-Programmen Ihrer Kommunikationspartner auch per WKD-Protokoll zugänglich zu machen.

FAUMail und FAUGroupware bei Mailvelope autorisieren

Sie können die Mailvelope-Konfiguration so anpassen, dass Sie Mailvelope auch für die vom RRZE bereit gestellten Webmailer (FAUMail-Webinterface, Outlook Web App) verwenden können. Im Hauptmenü von Mailvelope finden Sie unter Optionen >> Autorisierte Domains die vorkonfigurierten Webmailer. Hier klicken Sie auf Neuen Eintrag hinzufügen und geben bei Seite den Wert FAUMail ein, und bei Domänenmuster die Werte *.faumail.uni-erlangen.de und *.faumail.fau.de. Analog tragen Sie für die Seite FAUGroupware den Wert *.groupware.fau.de ein.

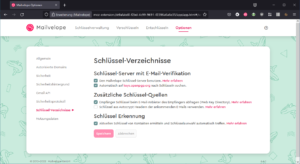

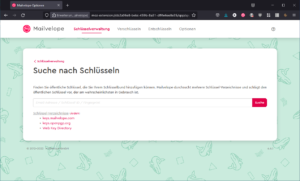

Schlüsselverzeichnisse festlegen

Unter Optionen >> Schlüsselverzeichnisse können Sie festlegen, wo Mailvelope nach Schlüsseln von Kommunikationspartnern suchen soll. Sinnvoll sind die nachstehend abgebildeten Einstellungen.

Diese Einstellungen wirken sich auf die Schlüsselsuche wie unter Schlüsselverwaltung nach Klick auf Suche ersichtlich wie folgt aus:

Mit FAUMail-Webinterface eine E-Mail signiert und verschlüsselt versenden

Öffnen Sie im FAUMail-Webinterface den Dialog zum Schreiben einer E-Mail. Sie sehen über der rechten oberen Ecke des Eingabefensters für den Inhalt der E-Mail das Mailvelope-Logo.

Wenn Sie dieses anklicken, sehen Sie rechts daneben den Text Sichere E-Mail schreiben und es öffnet sich ein entsprechendes Dialog-Fenster mit dem von Ihnen bei der Mailvelope-Einrichtung gewählten Hintergrund.

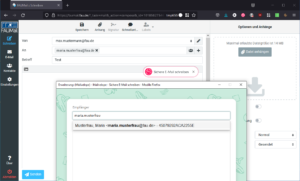

Wenn Sie die E-Mail-Adresse der gewünschten Adressatin ins Adressfeld eingeben, wird Ihnen im Falle, dass Sie deren öffentlichen Schlüssel bereits in Ihrer Mailvelope-Schlüsselverwaltung vorliegen haben oder dieser auf einem der konfigurierten Schlüsselserver gefunden wird, Name, E-Mail-Adresse und Schlüssel-Id sofort eingeblendet und Sie können die Angaben direkt übernehmen. Die Adresse der Empfängerin wird Ihnen dann in grün dargestellt, andernfalls in rot mit einem zusätzlichen Hinweis, dass der Versand einer verschlüsselten E-Mail an die Adressatin nicht möglich ist.

Wenn Sie nun auf die Schaltfläche Verschlüsseln klicken, dann wird Ihnen der Text der E-Mail PGP/INLINE-verschlüsselt dargestellt.

Wenn Sie einen schützenswerten Anhang beifügen möchten, dann müssen Sie diesen verschlüsselt beifügen, da Mailvelope in der kostenlosen Community-Version kein PGP/MIME unterstützt. Ein Werkzeug zum Signieren und Verschlüsseln von Dateien via OpenPGP liefert Mailvelope unter dem Hauptmenüpunkt Verschlüsseln mit, ein analoges Werkzeug zum Entschlüsseln von Dateien über den Hauptmenüpunkt Entschlüsseln.

Über die Schaltfläche Senden schicken Sie die E-Mail ab.

Mit FAUMail-Webinterface signierte und verschlüsselte E-Mail empfangen

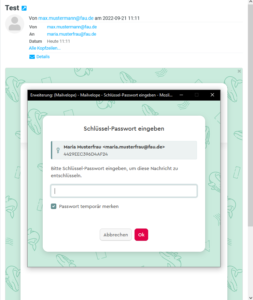

Wenn Sie eine E-Mail, die wie im vorstehenden Abschnitt beschrieben an Sie gesandt wurde, im FAUMail-Webinterface öffnen, dann sehen Sie zunächst statt des Inhalts der E-Mail den in Mailvelope eingestellten Sicherheitshintergrund sowie darübergelegt ein helles Feld mit dem Mailvelope-Logo über dem Text Nachricht anzeigen.

Um den Inhalt der E-Mail zu entschlüsseln und deren Signatur zu prüfen, klicken Sie in dieses Feld. Es öffnet sich ein Dialogfenster, welches die Passphrase zum Entsperren Ihres privaten Schlüssels abfragt.

Nach erfolgreicher Entsperrung sehen Sie den entschlüsselten Inhalt der E-Mail sowie unterhalb des Inhaltsfensters bei erfolgreicher Signaturprüfung einen grünen Punkt neben dem Text Signiert und E-Mail-Adresse mit Schlüssel-Id des Signaturschlüssels.

Hinweis:

Mailvelope hat in der Version 4.6.1 einen Bug, aufgrund dessen trotz korrekter Signatur „Signatur unbekannt … Schlüssel … nicht gefunden“ angezeigt wird, wenn unter Optionen >> Allgemein als Backend OpenPGP.js verwendet wird. Dieses Problem sollte in der Nachfolgeversion behoben sein.

Hinweis für fortgeschrittene OpenPGP-Nutzer:

Für erhöhte Sicherheitsanforderungen können Sie als Backend GnuPG anstelle der von Mailvelope standardmäßig benutzten Javascript-Bibliothek OpenPGP.js verwenden. Diese OpenPGP-Implementierung ist bei Linux-Distributionen standardmäßig installiert und kann unter Windows über das Paket Gpg4win nachgerüstet werden. Damit Mailvelope die GnuPG-Installation erkennt, ist etwas Nacharbeit erforderlich (siehe Mailvelope-FAQ zur GnuPG-Integration).

OpenPGP-Schlüsselverzeichnis für FAU-Mitglieder

OpenPGP-Schlüsselverzeichnis für FAU-Mitglieder

Was ist das OpenPGP-Schlüsselverzeichnis für FAU-Mitglieder?

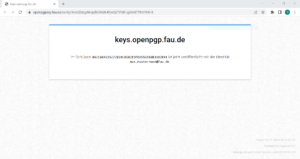

Als Alternative zu den X.509-Nutzerzertifikaten für das S/MIME-Verfahren unterstützt das RRZE für die Ende-zu-Ende-Verschlüsselung von E-Mails nun auch den Einsatz von OpenPGP. Um den eigenen OpenPGP-Schlüssel potenziellen Kommunikationspartnern auf sichere Weise bekannt zu machen, betreibt das RRZE einen Verifying Key Server (VKS), auf dem FAU-Mitglieder den Schlüssel für ihre persönliche @fau.de-Adresse sowie für in ihrer Verantwortung befindlicher, nicht personenbezogener Adressen (Funktionsadressen) unter @fau.de im FAU-Schlüsselverzeichnis veröffentlichen können. Damit der Schlüssel über die zugehörige Identität (E-Mail-Adresse) gefunden werden kann, müssen die Adressinhaber:innen zunächst über einen Link in einer Bestätigungsmail ihre E-Mail-Adresse verifizieren. Danach kann der Schlüssel durch eine Suche nach der E-Mail-Adresse gefunden und heruntergeladen werden und ist zusätzlich per WKD-Abfrage abrufbar.

Web Key Directory (WKD) ist ein Verfahren, mit dem OpenPGP-Schlüssel über eine verschlüsselte Verbindung und eine definierte URL aus einem vom Provider bereitgestellten Verzeichnis abgefragt werden können. WKD-Unterstützung bieten viele gängigen E-Mail-Programme (siehe Anleitungen zu Mozilla Thunderbird, Microsoft Outlook (mit Plugin GpgOL), Browser-Plugin Mailvelope und K-9 Mail/OpenKeychain (Android).

Wichtiger Hinweis:

Es ist grundsätzlich möglich, auch OpenPGP-Schlüssel für auf .fau.de oder .uni-erlangen.de endende E-Mail-Adressen im FAU-Schlüsselverzeichnis zu veröffentlichen. Via HKP-Protokoll (z.B. Schlüsselsuche im Selfservice oder mit HKP-fähigen E-Mail-Programmen bei eingestelltem Schlüsselserver hkps://keys.openpgp.fau.de) werden auch solche Schlüssel gefunden. Der Schlüsselabruf mit E-Mail-Clients per WKD-Abfrage ist allerdings auf E-Mail-Adressen unter @fau.de beschränkt.

OpenPGP-Schlüssel im FAU-Schlüsselverzeichnis verwalten

OpenPGP-Schlüssel im FAU-Schlüsselverzeichnis verwalten

Wie verwalte ich meine OpenPGP-Schlüssel im FAU-Schlüsselverzeichnis?

Schlüssel veröffentlichen

Der aus der Schlüsselverwaltung des verwendeten E-Mail-Programms exportierte öffentliche Schlüssel kann wie folgt im FAU-Schlüsselverzeichnis veröffentlicht werden. Rufen Sie im Selfservice-Bereich des IdM-Portals die OpenPGP-Schlüsselverwaltung auf, kopieren durch Cut & Paste den Inhalt der exportierten Schlüsseldatei (ASCII-Format) ins Eingabefeld und klicken auf die Schaltfläche Absenden. Alternativ können Sie die Schlüsseldatei direkt hochladen.

Bitte beachten Sie:

Die Schlüsseldatei darf nur einen Schlüssel enthalten. Verschiedene Schlüssel müssen also separat exportiert werden. Entsprechendes gilt für die „Cut & Paste“-Variante.

Der hochgeladene Schlüssel wird in der rechten Spalte durch Angabe seines 40-stelligen Fingerabdrucks angezeigt. Die dem Schlüssel zugeordneten E-Mail-Adressen werden jeweils darunter mit dem Status Unveröffentlicht dargestellt.

Im nächsten Schritt klicken Sie auf das grün unterlegte Haken-Symbol Überprüfen im Menü rechts oben, um die Verifikation der zugeordneten E-Mail-Adresse durchzuführen. Mit dieser Aktion wird eine E-Mail mit einem Bestätigungslink an diese Adresse gesandt.

Wenn Sie Eigentümer dieser E-Mail-Adresse sind, können Sie jeweils den Bestätigungslink anklicken, wodurch der Schlüssel samt zugeordneter E-Mail-Adresse im FAU-Schlüsselverzeichnis veröffentlicht wird.

Wenn Sie Eigentümer dieser E-Mail-Adresse sind, können Sie jeweils den Bestätigungslink anklicken, wodurch der Schlüssel samt zugeordneter E-Mail-Adresse im FAU-Schlüsselverzeichnis veröffentlicht wird.

Links neben dem Fingerabdruck des Schlüssels sehen Sie nun ein grün unterlegtes Schlüssel-Symbol, welches den Status Veröffentlicht darstellt. Nun ist Ihr Schlüssel samt der jeweiligen Identität (E-Mail-Adresse) im Schlüsselverzeichnis veröffentlicht und kann über die Schlüsselsuche im Selfservice gefunden werden. Für E-Mail-Adressen unter @fau.de wird der so veröffentlichte Schlüssel zusätzlich von E-Mail-Programmen per WKD-Abfrage gefunden (siehe hierzu die Anleitung für Thunderbird und die Anleitung für Outlook).

Veröffentlichten Schlüssel ersetzen

Um einen veröffentlichten Schlüssel durch einen neuen zu ersetzen, laden Sie den neuen Schlüssel hoch und führen für diesen die Verifizierung der zuzuordnenden E-Mail-Adresse(n) wie oben beschrieben durch.

Veröffentlichten Schlüssel für ungültig erklären

Um einen veröffentlichten Schlüssel für ungültig zu erklären, widerrufen Sie diesen z.B. mit Hilfe der Schlüsselverwaltung Ihres E-Mail-Programms und laden den widerrufenen Schlüssel hoch. Dadurch werden die personenbezogenen Informationen (E-Mail-Adressen) des Schlüssels aus dem FAU-Schlüsselverzeichnis entfernt.

Funktionsprinzip von OpenPGP

Funktionsprinzip von OpenPGP

Was muss ich tun, um OpenPGP zu benutzen?

Um OpenPGP zu benutzen, müssen Sie sich mit Hilfe der Schlüsselverwaltung Ihres E-Mail-Programms zunächst ein OpenPGP-Schlüsselpaar erzeugen, welches aus einem geheimen und einem öffentlichen Schlüssel besteht. Den geheimen Schlüssel müssen Sie sicher verwahren. Damit entschlüsseln Sie an Sie gerichtete, verschlüsselte E-Mails und versehen Ihre ausgehenden E-Mails mit einer digitalen Signatur. Durch dieses „Siegel“ kann der Empfänger überprüfen, ob die E-Mail tatsächlich von Ihnen stammt (Authentizität) und auf dem Übertragungsweg nicht verfälscht wurde (Integrität).

Den öffentlichen Schlüssel müssen Sie ihren Kommunikationspartnern bekannt machen, damit diese Ihnen verschlüsselte E-Mails senden und Ihre digitale Signatur prüfen können. Am einfachsten geht das Veröffentlichen, indem Sie Ihren Schlüssel ins FAU-Schlüsselverzeichnis hochladen. Von dort kann ihn das E-Mail-Programm Ihres Kommunikationspartners beim verschlüsselten Versand an Sie mehr oder weniger automatisch abrufen, je nachdem, wie gut dieses den WKD-Standard unterstützt. Moderne E-Mail-Programme wie Outlook oder Thunderbird führen die WKD-Abfrage immer dann automatisch aus, wenn online nach einem Schlüssel gesucht wird.

Digitale Signatur und Ende-zu-Ende-Verschlüsselung (E2EE)

Für das digitale Signieren einer E-Mail sowie die durchgängige Verschlüsselung des E-Mail-Inhalts vom Absender bis zum Empfänger (engl. End-to-End Encryption, E2EE) haben sich zwei Standards etabliert: OpenPGP und S/MIME. Beide Verfahren basieren auf der Public-Key-Kryptografie, wobei die verwendeten Datenformate allerdings zueinander inkompatibel sind. Die Kommunikationspartner müssen also das gleiche Verfahren bei ihren E-Mail-Programmen eingerichtet haben, um digital signierte und verschlüsselte E-Mails austauschen zu können. Bitte beachten Sie, dass bei beiden Verfahren die Kopfzeilen der E-Mail mit diversen Metadaten wie Absender, Empfänger, Betreff etc. unverschlüsselt bleiben.