E-Mails können im Outlook-Client über mehrere Wege archiviert werden. Wir empfehlen hier ausschließlich die Möglichkeiten 1. und 2. aus der folgenden Liste:

-

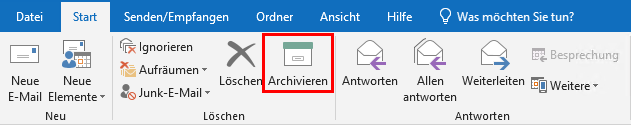

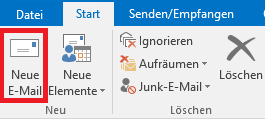

Archivierung über die Schaltfläche „Archivieren“ im Reiter „Start“:

Diese Art der Archivierung verschiebt Mails in einen Standardordner „Archiv“ oder in einen benutzerdefinierten Ordner innerhalb des gewählten Postfachs.

Die E-Mails liegen damit zusätzlich zur lokalen Postfachkopie im Outlook weiterhin auf dem Exchange-Server. -

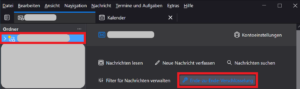

Archivierung über ein Online-Archiv

Exchange bietet die Möglichkeit bei sehr großen Mailboxen sogenannte In-Place Archive (=Online-Archiv) anlegen zu lassen.

Diese Archive erscheinen nach Aktivierung in der linken Laufleiste des Outlook-Clients wie eine eigene Mailbox.

Wir empfehlen solche Archive zu verwenden, wenn Mailboxen eine gewisse Größe erreicht haben (> 10 GB).

Bei dieser Art der Archivierung gibt es auch die Möglichkeit, Mails nach einer benutzerdefinierten Zeitspanne für gewisse Ordner automatisiert ins Archiv verschieben zu lassen (Weitere Infos hier).

Der Vorteil eines solchen Online-Archivs ist, dass die archivierten Mails weiterhin auf dem Exchange-Server redundant abgespeichert vorliegen aber die eigene persönliche Mailbox übersichtlicher wird.Hinweis: Da In-Place Archive ein Exchange-Premium-Feature ist, kann man dieses Feature nur über folgende „Clients“ verwenden: Outlook, Outlook for Mac und https://groupware.fau.de

-

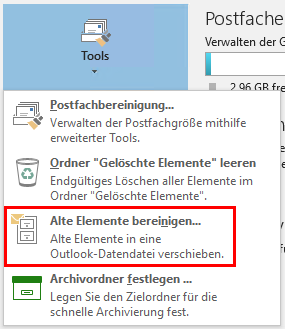

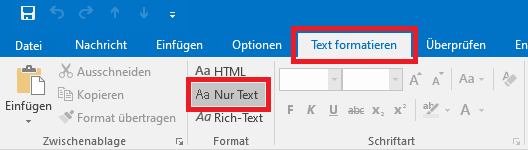

Archivierung in eine lokale Outlook-„Datendatei“ (.pst-File)

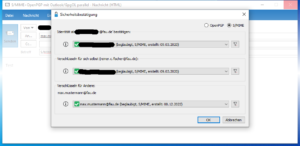

Über den Reiter „Datei“ -> „Tools“ -> „Alte Elemente bereinigen“ lässt sich eine lokale Datei auf dem Rechner anlegen, in der Mails auch automatisiert abgelegt werden können.

Wir raten dringend davon ab, diese Funktion zu nutzen. Der Grund hierfür ist, dass Mails die lokal am Rechner vorliegen nicht mehr auf dem Exchange-Server vorgehalten werden.

Bei Datenverlust gibt es also keine Möglichkeit mehr, solche „archivierten“ E-Mails wiederherzustellen. Zudem neigen „.pst“-Dateien dazu, sehr einfach kaputt zu gehen. Ein Datenverlust ist hier daher nie voll auszuschließen.